SUNTO

Ho deciso di pubblicare, sotto forma di mini-guide, gli appunti presi nel mio processo di messa al passo con i tempi.

Questi includono per lo più software liberi di protezione personale, privacy e sicurezza.

In toto chiamo questo progetto “Hensojutsu digitale”

E quindi, come dicevo nel mio incipit, un lavoro mi è sfumato per colpa della mia troppa fiducia di internet.

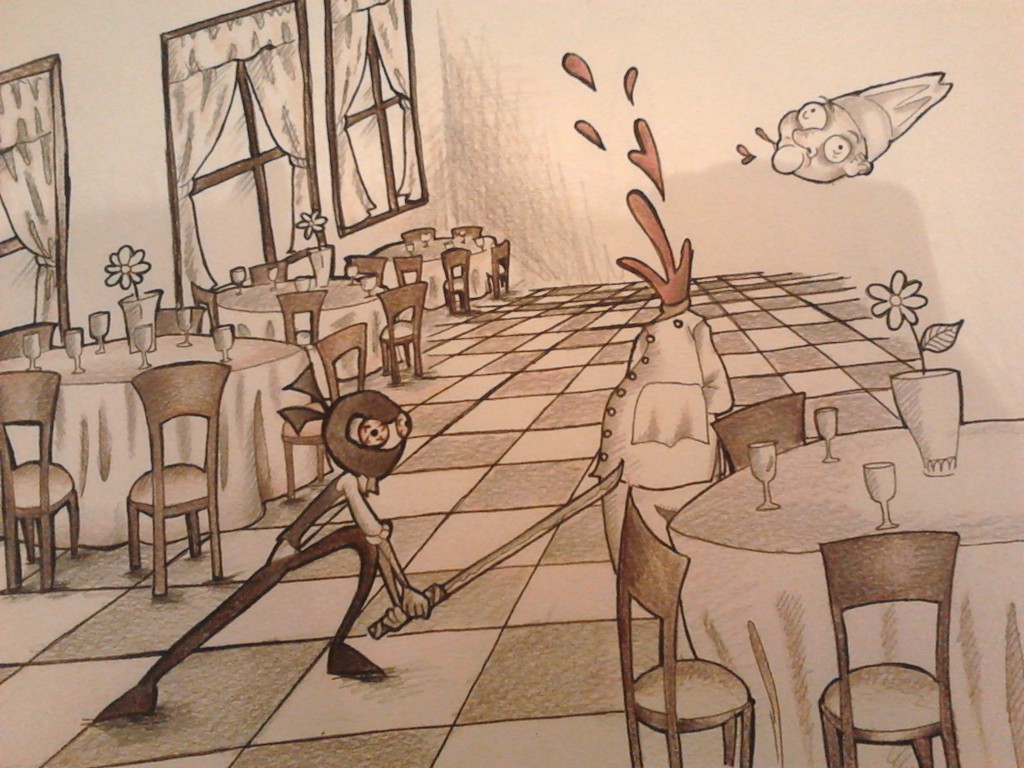

La voce ha iniziato a diffondersi, “È un ninja vecchio ormai”, dicono. “Non saprebbe distinguere una bottiglia di Porto da una mail criptata”, dicono. Come se non avessi mai bevuto del porto, con tutti quei caratteri maiuscoli, minuscoli e strani simboli.

Allora mi sono fatto due ricerche. Ma come funziona qua, ma come funziona là, e più sbadilavo nella questione, più la faccenda mi sembrava tosta.

Governi che inseriscono backdoor per rubarti i dati, compagnie di sicurezza informatica che spendono milioni per tenere internet traballante e pieno di buchi, criptazioni rotte, raccolta di dati su scala mondiale…

Ma come si fa a fare il ninja così? Ma come deve fare uno della mia età per uccidere un politico come si faceva una volta, un cacciavite nell’occhio e via correndo verso il buio della notte? Ora non ho bisogno nemmeno di pensare ad una cosa del genere, mi hanno già profilato abbastanza per sapere che potrei farlo!

All’inizio ero così abbattuto che ho mandato un po’ di curriculum in giro. Devo dire ho anche trovato lavoro come cameriere, come cassiere, come operatore di un call center, ma a parte qualche piccolo conflitto a lavoro che mi ha impedito di continuare, non ero comunque felice. Mi svegliavo triste, passavo le giornate ad annoiarmi e a sognare le arrampicate sulle alte guglie nelle notti estive, fantasticavo sul fare seppuku.

E allora no. Recupererò e supererò le nuovi generazioni, che passano più tempo davanti ad un monitor che con una katana in mano, e mi rifarò il mio giro!

Il processo, che fondamentalmente è un mio approfondimento cibernetico delle tecniche di Hensojutsu, è già iniziato da un pochino e, andando avanti, ho accumulato appunti e guide basate sulla mia esperienza personale e le mie ricerche. Posterò tutte queste guide e le cose che ho imparato, perché non serve a nulla saper criptare se poi il tuo interlocutore ti scrive in chiaro.

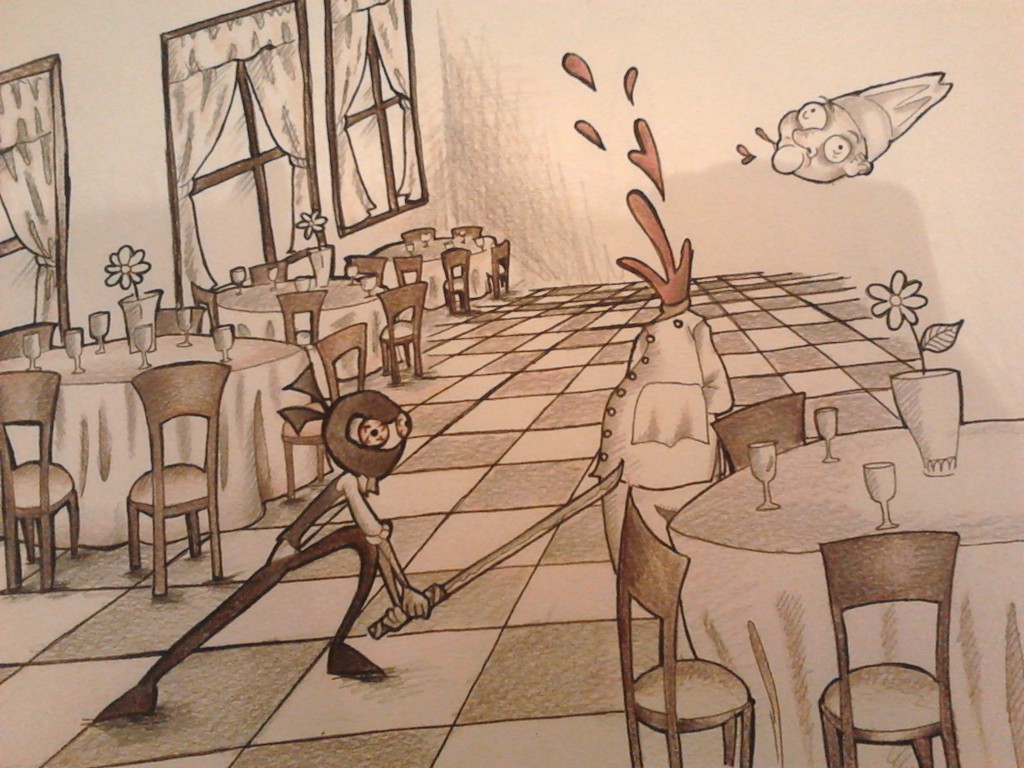

Questa immagine che pubblico contiene un messaggio. Potrebbe essere una mail personale, consigli tecnici per una migliore potatura dei peschi in fiore, oppure un appello per una grande prossima rapina.

Questa immagine che pubblico contiene un messaggio. Potrebbe essere una mail personale, consigli tecnici per una migliore potatura dei peschi in fiore, oppure un appello per una grande prossima rapina. “mi raccomando mettiti il passamontagna”, “mi raccomando non lasciare impronte”, “devono sembrare pugnalate alla schiena per cause naturali” quando poi queste cose me le dicono su facebook.

“mi raccomando mettiti il passamontagna”, “mi raccomando non lasciare impronte”, “devono sembrare pugnalate alla schiena per cause naturali” quando poi queste cose me le dicono su facebook.